Le spie passano dal Web

Il nome Red October (in italiano "ottobre rosso") evoca rivoluzioni di quasi

cento anni fa o anche un noto film di azione, accomunati da un elemento comune,

ovvero l'avere a che fare in diverso modo con la Russia. Sono russi anche gli

ingegneri di Karspersy Lab, con sede a Mosca, e proprio loro hanno deciso di

utilizzare il nome Red October per la più preoccupante delle botnet finora

scoperte.

Ricordiamo in breve la definizione sommaria di botnet: con questo nome viene

indicata una rete di computer connessi al web e infettati da software malevolo

di vario tipo, caratterizzata dalla possibilità di essere controllata da

un'unica entità remota, definita botmaster. L'infezione, propagatasi in

differenti modalità, permette il controllo da parte dei creatori delle macchine

soggette al problema, con differenti livelli di pericolosità.

Siamo rimasti volutamente molto generici: esistono botnet di centinaia di

migliaia di computer, così come altre ben più limitate nel numero di componenti.

Gli scopi che portano alla creazione di una botnet e dell'uso che i creatori ne

possono fare sono tutto sommato i soliti: rivendita di dati a fini statistici,

attacchi programmati verso siti specifici partendo dalle macchine infette o, più

recentemente, spionaggio. Quest'ultimo è sicuramente il più preoccupante, nonché

un fenomeno in forte crescita.

Passati quasi del tutto i tempi delle spie ammantate di mistero di Le Carré,

lo spionaggio passa sempre più attraverso il web. Il cyberspionaggio è

recentemente tornato alla ribalta con la scoperta della botnet Stuxnet,

sfruttata per monitorare le attività all'interno dei centri di ricerca e

produzione di uranio iraniani. Lo studio della botnet ha portato a scoprire chi

ci fosse dietro, giungendo alla conclusione più ovvia: Israele e Stati Uniti.

Stuxnet era qualcosa di veramente avanzato, che permetteva operazioni multiple

di controllo e modalità di infezione particolarmente raffinate, tanto da

riuscire ad infilarsi in alcuni driver certificati molto diffusi e generici come

quelli di Jmicron e Realtek.

Anche in questo caso la raccolta di informazioni era il vero scopo della

botnet, così come in altri casi come quello di Flame. Il bersaglio era

sempre l'Iran, con estensioni in altri paesi mediorientali. Un migliaio le

postazioni infettate, anche in questo caso in posizioni molto mirate. Flame era

ancora più sofisticata di Stuxnet, tanto da includere un efficacissimo comando "kill"

dato da remoto per eliminare ogni traccia di sé stesso.

La saga del cyberspionaggio prosegue con Red October ma questa volta la

questione sembra essere più seria, come riportato da Kaspersky Labs, ovvero

coloro che hanno fatto la scoperta. Vediamo di cosa si tratta.

La scoperta di Kaspersky è molto recente, o quantomeno il suo annuncio. Red

October è nel suo genere la più vasta botnet spionistica finora scoperta, con

oltre 3000 postazioni coinvolte e accreditata di una raffinatezza almeno a

livello di Flame. Il primo lato inquietante della scoperta è che non è più

localizzata su uno specifico obiettivo, ma distribuita in luoghi sensibili un

po' in tutto il mondo, con preferenza per ambasciate, centri produttivi,

istituti di ricerca, uffici governativi, centri petroliferi, postazioni militari

e altri non ancora ben identificati (o non volutamente dichiarati).

Gli sviluppatori della rete hanno inoltre attentamente selezionato i dati da

trafugare, potendo inoltre contare su strumenti software particolarmente evoluti

in grado di arrivare veramente ovunque. Il sistema malevolo è infatti in grado

di trafugare dati da PC, iPhone collegati ad esso (grazie anche alla

sincronizzazione in locale dei contenuti o in cloud partendo dalla macchina

interessata), telefono Nokia specialmente con Symbian e sistemi Windows Mobile.

Vi sono inoltre prove di come siano state sfruttate falle di sicurezza

presenti nei router Cisco e nei software di produttività personale Microsoft

Word ed Excel, anche questi diffusissimi. Il secondo aspetto inquietante arriva

dalla modalità di diffusione e intrusione. Il mezzo è l'email ma non la solita

corrispondenza di spam, facilmente identificabile con un minimo di buonsenso. In

questo caso vi sono indizi di una struttura ben organizzata alle spalle, poiché

sono state rintracciate email con destinatari ben precisi e contenuti

compatibili con la quotidianità del destinatario.

Insomma, mail credibili anche per gli occhi attenti, con dettagli precisi

tali da far pensare a una mail del tutto normale ed effettivamente create per il

destinatario. Un lavoro, insomma, pensato "ad personam", cosa che richiede idee

molto chiare dall'altra parte del web su chi e cosa attaccare, e dove.

Rocra (altro nome dato alla botnet Red October) è quindi molto più raffinata

e precisa delle altre reti scoperte fino ad oggi. Altro dato che fa pensare è

che Red October fa i suoi primi passi nei dati altrui a partire dal 2007, ovvero

più di 5 anni fa. Si può immaginare quindi la mole di dati trafugata nel corso

del tempo, oltre all'importanza di alcuni di questi dati in caso finiscano in

mani sbagliate.

Immuni, a quanto sembra, sono state le postazioni con livelli di sicurezza

multipli e aggiornati. Ancora una volta, quindi, alla base dell'infezione

troviamo una sottovalutazione del problema in generale. Se in chi legge nasce a

questo punto il sospetto che Kaspersky abbia calcato la mano sulla notizia per

vendere un proprio antivirus ad hoc, per ora si sbaglia: l'allarme lanciato

dall'azienda russa è reale e sono in corso accertamenti da parte di alcuni

governi.Nel tempo inoltre si sono osservati attacchi e tentativi di intrusione (molto spesso a buon fine) sfruttando informazioni precedentemente rubate. Un mix quindi anche con l'ingegneria sociale, andando a sfruttare informazioni riservate e mirate per guadagnarsi la fiducia dell'interlocutore ed infettarne il sistema. Esattamente come per le altre cyber-reti spionistiche non è escluso che, una volta scoperta, verrà dato un comando kill per annullare tutte le operazioni in corso e far perdere le proprie tracce.

Chi c'è dietro?

Non si sa. L'unica cosa che gli ingegneri russi di Kaspersky Labs hanno

riferito è che gli sviluppatori sono probabilmente di madrelingua russa, per via

di alcuni termini trovati che fanno riferimento a slang utilizzato in questo

idioma. A differenza di altri attacchi, però, non vi sono link che riconducono a

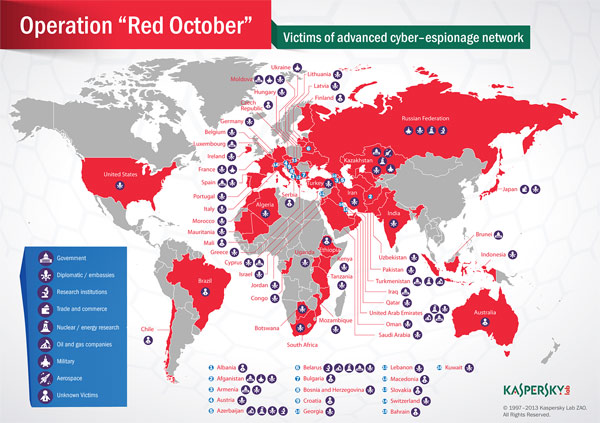

un preciso stato. Nella mappa seguente possiamo vedere la mappa delle infezioni

a livello globale.

Nonostante l'estrema complessità e

l'organizzazione maniacale della struttura, quindi, non sembra per forza

esserci dietro un governo o l'intelligence di uno

specifico stato. Dalla mappa il grande escluso fra gli stati di prima

grandezza

è la Cina. Secondo Kaspersky però non bisogna vedere in questo un

indizio sul

mandante: il primo motivo è la lingua utilizzata dagli sviluppatori, già

citata,

mentre la seconda nasce dalla considerazione che di solito emergono

tracce nelle

regioni di origine, che costituiscono delle prove embrionali di attacco,

qualcosa come dei beta test.

Inoltre la Cina è famosa per filtrare

molto i dati in entrata e in uscita,

motivo per cui certe mail potrebbero non essere mai giunte a

destinazione,

specie in luoghi sensibili. Nella mappa è presente anche l'Italia che,

come molti paesi Europei, è stata spiata soprattutto nelle ambasciate.

Come abbiamo già detto non si sa ancora chi c'è dietro a tutto questo.

Sappiamo che sono bravi, molto bravi, e che sono riusciti ad accedere a

documentazione, SMS, mail, history dei browser, lista contatti e molto altro

ancora di personalità in luoghi sensibili. Nel peggiore dei casi questi dati

potrebbero dare molti grattacapi a governi e ai vari ministeri della difesa,

mentre in altri scenari le cose potrebbero rivelarsi non certo meno gravi, ma

sicuramente meno allarmanti.

Per chi ci segue da tempo saprà che siamo sempre stati molto cauti e non

abbiamo mai galoppato l'onda dell'allarmismo. L'opzione più probabile rimane

comunque quella tipica: ricavare denaro, molto denaro, con la vendita dei

documenti trafugati. In che mani poi vadano queste informazioni non è dato

sapere. Emerge un dato chiaro: sempre più spesso l'attività spionistica passa

per il web e la nuova frontiera sembra proprio quella del malware mirato e

sempre più efficace.

Alessandro Bordin

Fonte: http://www.hwfiles.it

No comments:

Post a Comment

Note: Only a member of this blog may post a comment.